Ich hab mir Mitte letzten Jahres irgendwann ein Lenovo Tablet 10 gekauft. Hauptsächlich, weil mir das wunderbare X230 zu groß und zu schwer war.

Vom Tablet selbst war ich ziemlich begeistert. 8GB RAM, 4-Core (Celeron) CPU, FullHD-Display und 128GB eMMC-Speicher für knapp 500€. Ist ein fairer Preis. Ein paar Sachen gibt es zwar, die nicht so super sind. Wie z.B. die etwas wackelige Tastatur-„Dock“, das etwas dunkle Display. Aber da kann man drüber hinwegsehen.

Wo ich hingegen nicht drüber hinwegsehen konnte, war die wirklich grausame WLAN-Performance der eingebauten Realtek 8822BE WLAN-Karte. Ständiger Verlust der WLAN-Verbindung, sodass nur ein Deaktivieren und erneutes Aktivieren der Verbindung in der Systemsteuerung half.

Absolut unterirdische Übertragungsrate. Denn trotz angezeigter Verbindung von 520 MBit/s, gingen ganze 2 bis 3 MByte/s netto über die Leitung. Ganz zu schweige von den immer grauenvollen Pingzeiten, die so schlecht waren, dass eine Verbindung zu einem lokalen RDP-Host keinen Spaß mehr machte.

Ich habe so ziemlich alle unterschiedlichen Treiber ausprobiert, die ich zu der Realtek-Karte im Netz finden konnte. Mal mit einem kleinen Erfolg, oft wurde es jedoch schlimmer.

Bei meinen Internetrecherchen zur FRU der Realtek-Karte stieß ich dann irgendwie auf die offizielle Lenovo partslookup-Seite und fand heraus, dass neben der Realtek-Karte auch Intel-Karte (FRU: 01AX768) für das Tablet 10 gibt.

Also eBay angeworfen und zum Glück einen Händler aus Deutschland gefunden, der genau die Karte für 10€ inkl. Versand verkauft.

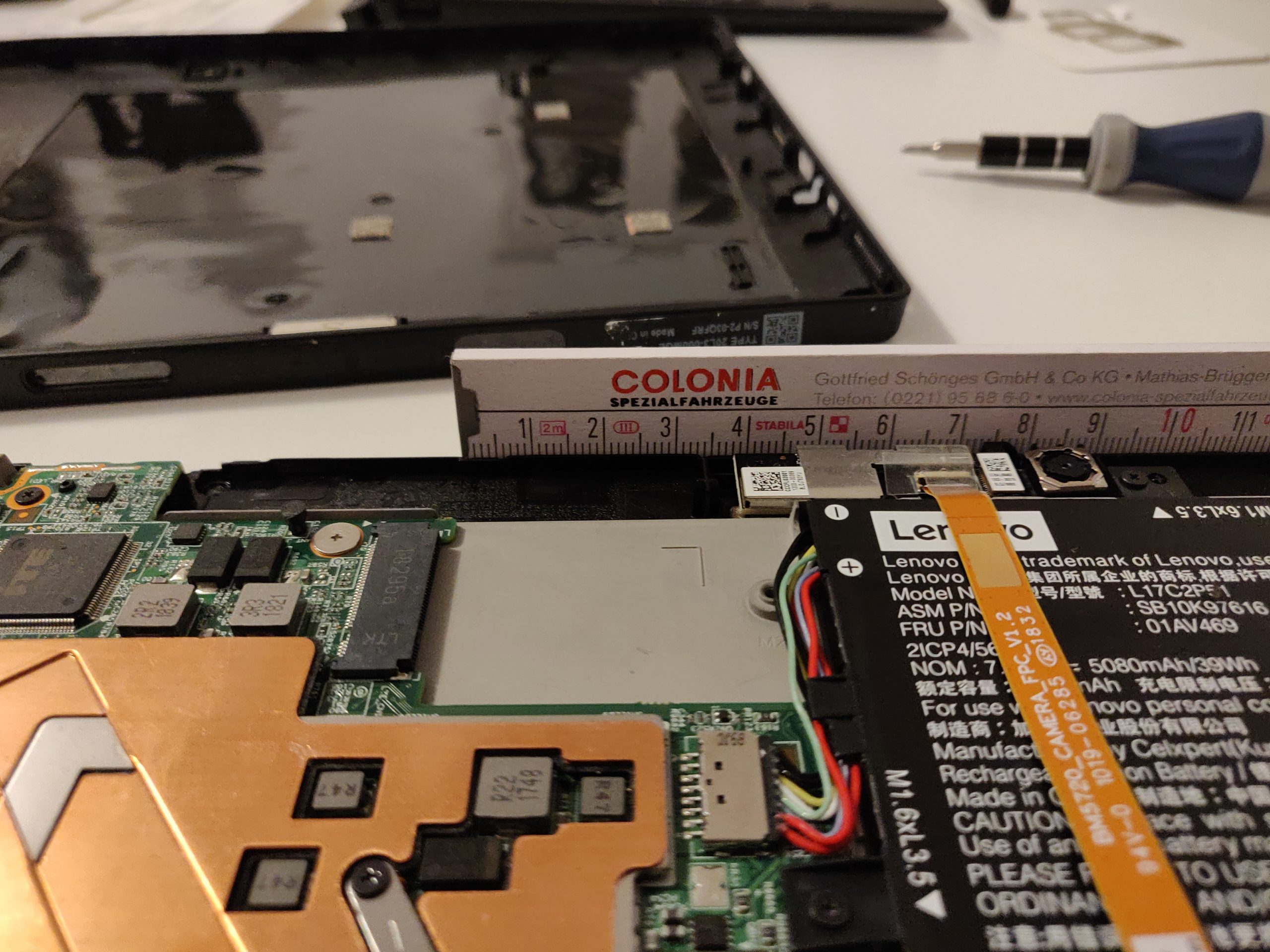

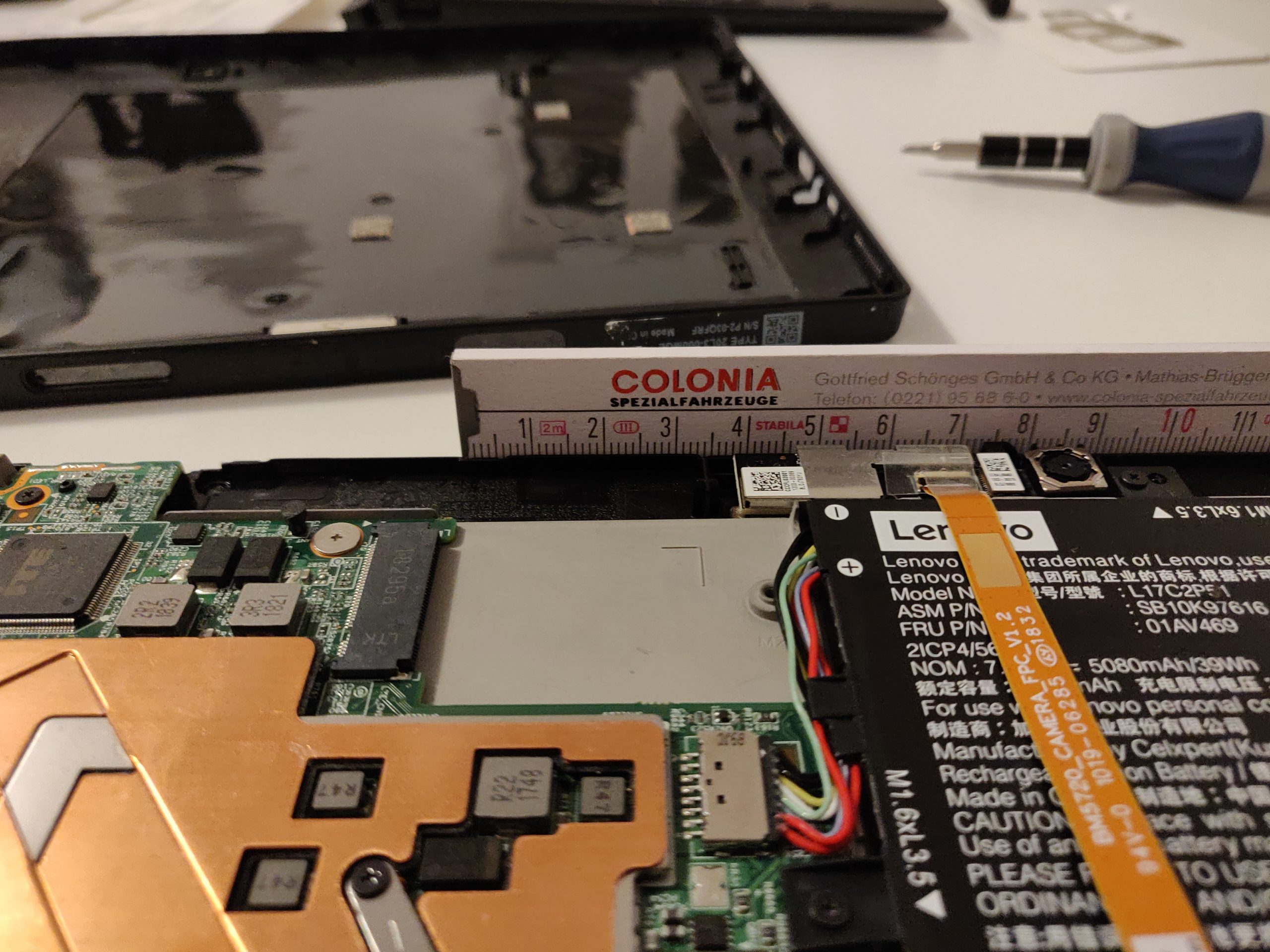

Das Tablet 10 dann zu öffnen war dann auch deutlich einfacher als es im HMM zu vermuten war. Die komplette Rückseite ließ sich mit einem weichen Plek hinter der Plastikumrandung des Displays ohne irgendwelche verbindenden Kabel entfernen.

Nach dem Tausch der WLAN-Karte hab ich nun keinerlei Probleme mehr. Als nächstes würde ich noch probieren, den leeren WAN-Platz eventuell mit einer M.2 3042-SSD, die, falls sie nicht passen oder funktionieren sollte, in meinen PC wandern wird.